攻防世界引导模式 web 前10题wp

让我们从最基础的开始看起吧qaq

因为都是较为简单的题,网上有大把详细wp,本文侧重于记录新学到的东西

此博客为本蒟蒻做的第一篇针对web的wp,如有问题还请多多指教

view_source

法1:禁用右键,关我Ctrl+U什么事))

法2:在网站前加上“view-source:”即可。

法3:直接在edge右上角打开开发人员工具,源代码中即可看到flag。

robots

根据题目,了解robots协议:

“robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。”

直接在网站后面加/robots.txt即可看到flag。

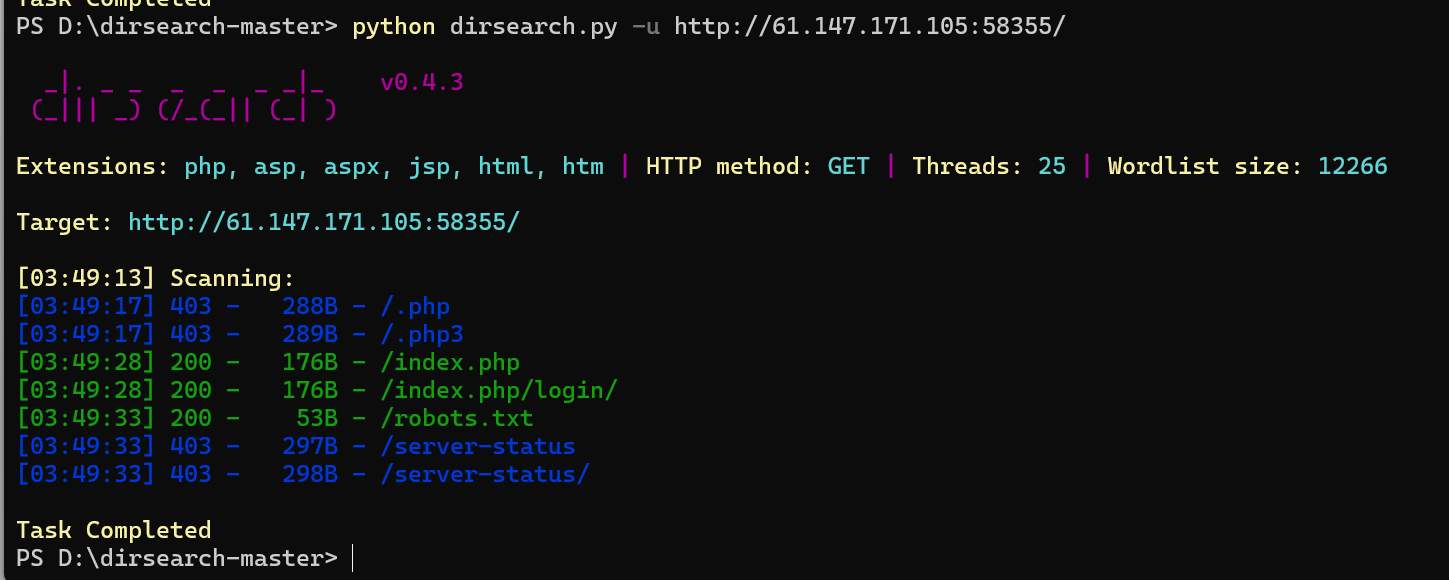

这里还get了一个新工具:dirsearch,马上下载下来试试,发现很方便。

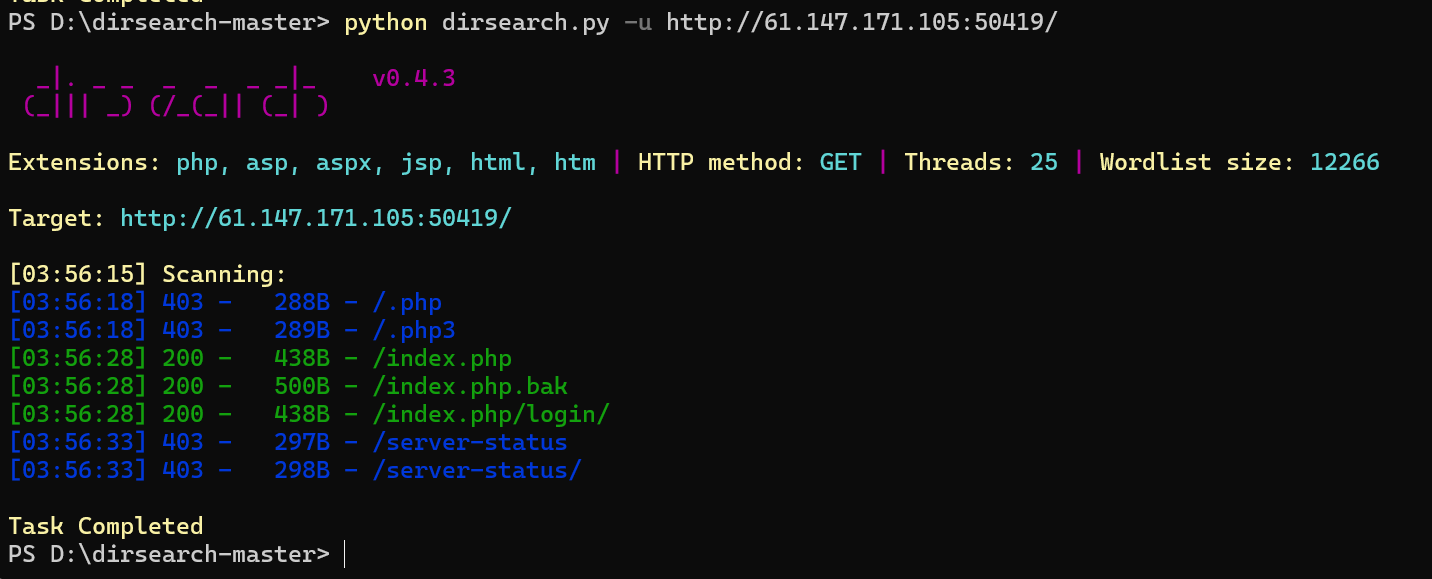

backup

又学到了:常见的备份文件后缀名有: .git .svn .swp .svn .~ .bak .bash_history

活学活用,用上一题学到的工具扫

正好有一个符合.bak文件的,进去之后下载附件,打开得到flag。

cookie

没啥好说的,都在开发人员工具里面:

1.浏览器按下F12键打开开发者工具,刷新后,在存储一栏,可看到名为look-here的cookie的值为cookie.php

2.访问 题目环境位置网址/cookie.php ,提示查看http响应包,在网络一栏,可看到访问cookie.php的数据包

3.点击查看数据包,在消息头内可发现flag

disabled_button

按了按钮就能得到flag,但是按钮按不了了

属实是考了点前端知识,审查元素,发现存在disabled=””字段,删掉后按钮就可以按了

get_post

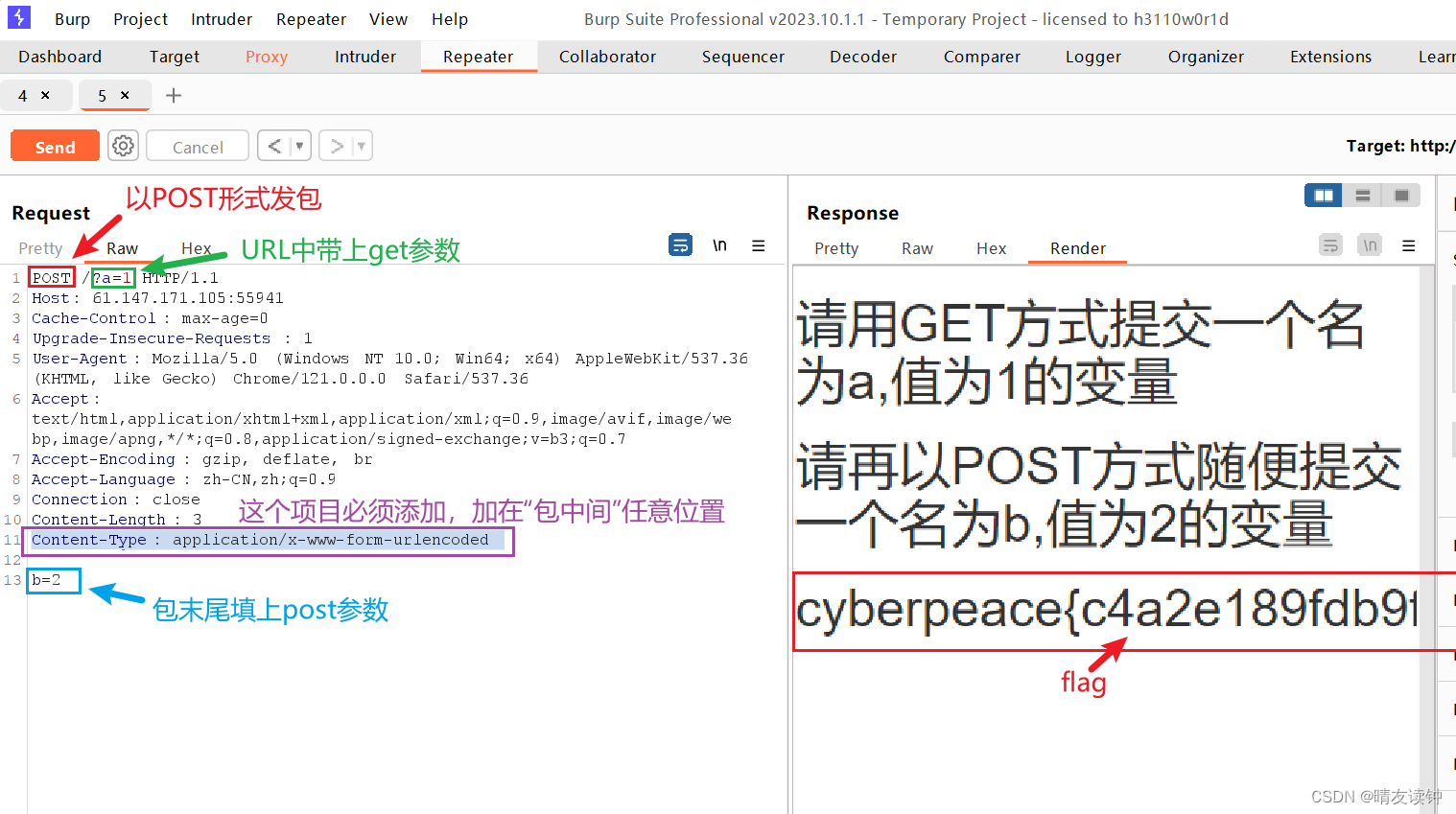

我用的是burpsuite,需要修改请求包,在这里注重一下get请求和post请求的区别:

POST请求比GET请求多了一行:

Content-Type: application/x-www-form-urlencoded(务必加上)

如果要把两种请求混合起来发,则如下图所示

weak_auth

弱口令爆破,很熟练的操作

把密码字典的网址放在这里方便调用点我下载密码字典

simple_php

题目给出代码如下:

1 |

|

“php中有两种比较符号,=== 会同时比较字符串的值和类型,== 会先将字符串换成相同类型,再作比较,属于弱类型比较。”

又学到新东西了,这是php语言,看来还是要系统的学习一下

同时满足 $a==0 和 $a 时,显示flag1,php中的弱类型比较会使输入a=任意字符时,得到flag1;is_numeric() 函数会判断,如果是数字和数字字符串则返回 TRUE,否则返回 FALSE,且php中弱类型比较时,会使(‘1234a’ == 1234)为真,所以当输入a=任意字符&b=111111,可得到flag2。

Training_www_Robots

和第二题完全一个东西,无需多言

command_execution

题目说小宁只写了ping没开waf(web application firewall),那就可以通过在

ping命令后面夹带东西来获取shell的写入权限,可以直接把输入框当作shell输入

界面(只不过它提前帮你输入了ping四个字母)。

新知识:命令拼接: |的作用为将前一个命令的结果传递给后一个命令作为输入,&&的作用是前一条命令执行成功时,才执行后一条命令

直接用127.0.0.1 && find /-name flag.txt,成功,系统返回告诉我:/home/flag.txt,剩下的就不用多说了。-最后直接输入:127.0.0.1 && cat /home/flag.txt,服务器直接就flag的内容返回给我们了。